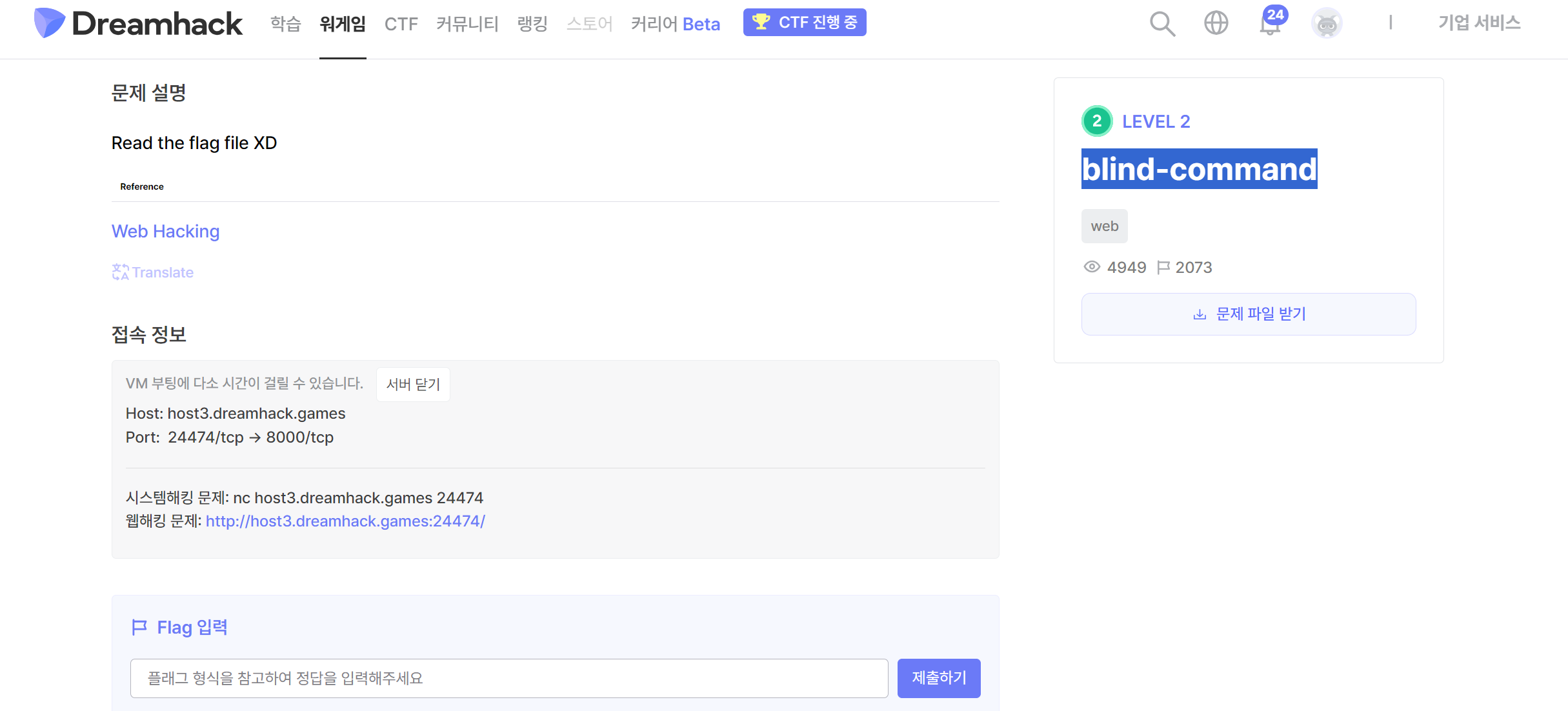

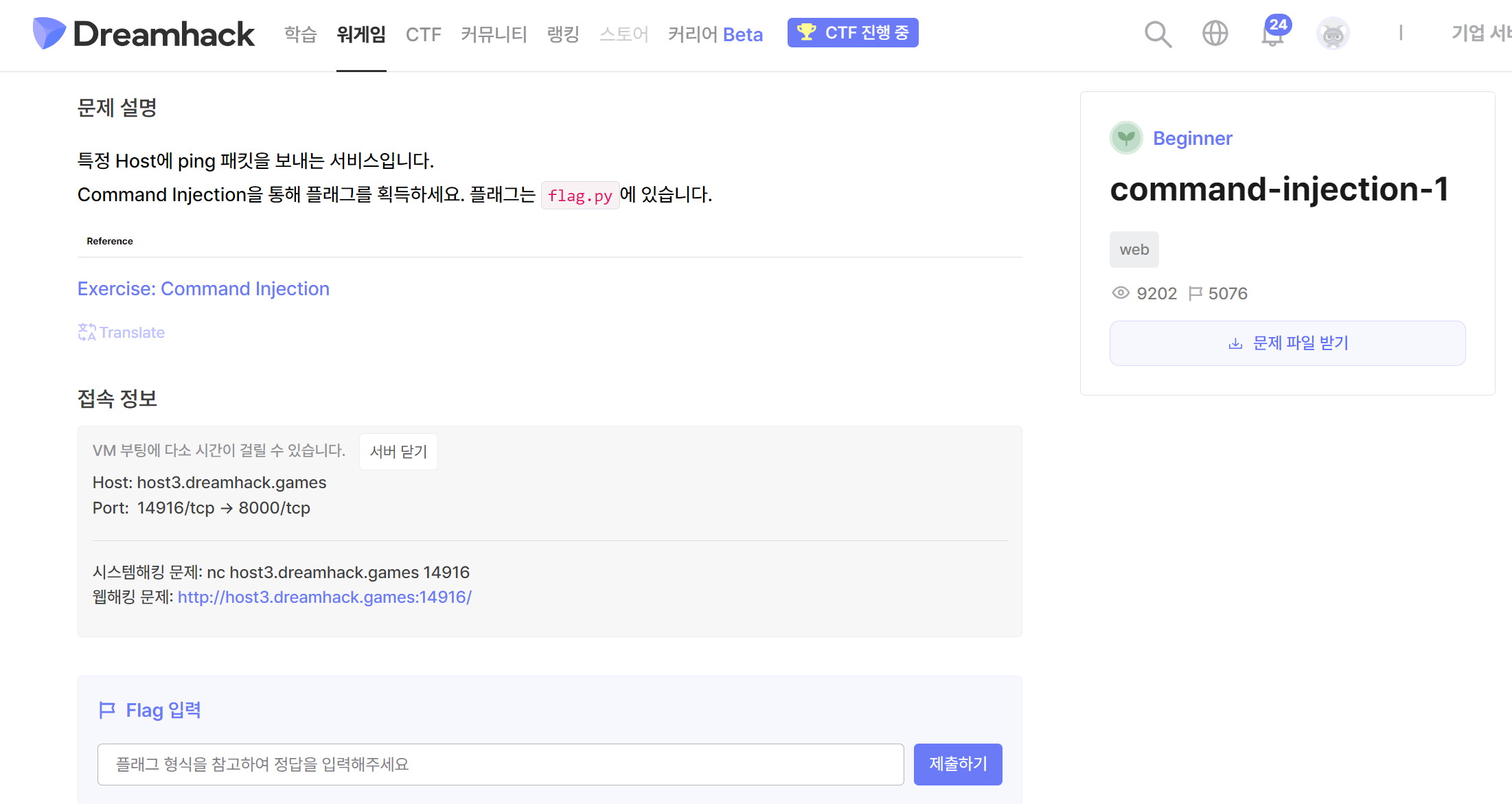

[문제 분석]접속하면 이게 다다. 코드를 보겠다. #!/usr/bin/env python3from flask import Flask, requestimport osapp = Flask(__name__)@app.route('/' , methods=['GET'])def index(): cmd = request.args.get('cmd', '') if not cmd: return "?cmd=[cmd]" if request.method == 'GET': '' else: os.system(cmd) return cmdapp.run(host='0.0.0.0', port=8000)코드 또한 간단하다.문제에서 Read the flag file XD가 설명이..